【每周快報】0312-0318 AWS 服務更新

前言

AWS 這周調降了 Amazon GuardDuty 的價格收費,比之前的 discount 下降了高達 40% 的費用,幫助企業節省許多成本。另外為了讓使用者更方便讀取資料,Amazon ElastiCache for Redis 推出了 Global Datastore,來實現跨區域的低延遲讀取也有助於災難復原。而 Amazon Redshift 則推出了 materialized views 的功能以加速存取資料的速度。上述服務外,AWS 也在安全性上做了些加強,像是 AWS Security Finding Format 更新了安全性問題,Amazon Managed Cassandra Service 現在可以利用 Amazon IAM Role 或 federated identities 來提供短暫性的權限,協助使用者管理對鍵值空間以及資料表的存取。這周新聞也會提及 Amazon Lex、AWS Elastic Beanstalk、AWS AppConfig…等多項服務!

一、服務價格優化

Amazon GuardDuty 收費價格降低

至 2020 年 3 月 1 日起,若使用者使用 GuardDuty for VPC Flow Log 及 DNS Log analysis 超過 10,000 GB,可享有 discount tier:$0.15 per GB,比現有的 discount 再下降 40%。

- 以 US East (N. Virginia) 為例:

- $1.00 per GB for the first 500 GB of VPC Flow Log and DNS Log analysis

- $0.50 per GB for the next 2,000 GB of VPC Flow Log and DNS Log analysis

- $0.25 per GB for the next 7,500 GB of VPC Flow Log and DNS Log analysis

- [NEW] $0.15 per GB for VPC Flow Log and DNS Log analysis over 10,000 GB

此外,AWS 優化了利用 CloudTrail 分析來偵測威脅的效能,可減少用於威脅檢測的事件處理量,從而降低了所有 GuardDuty 客戶的成本。

二、服務的新功能

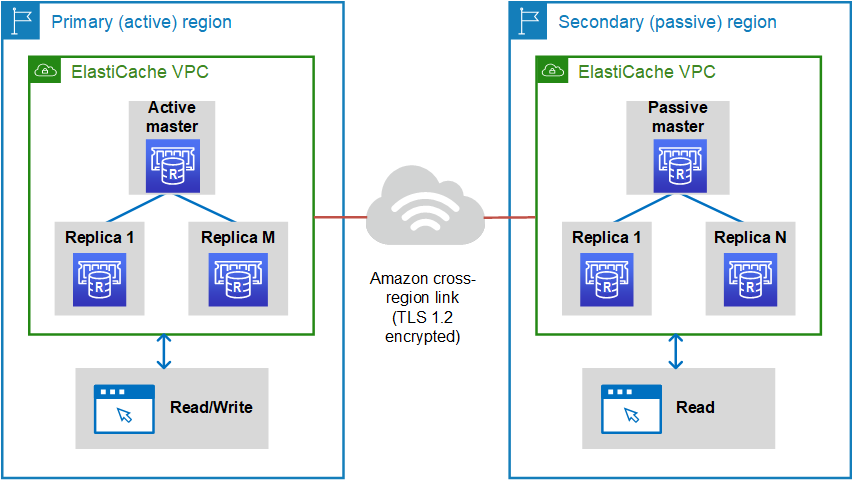

Amazon ElastiCache for Redis 推出 Global Datastore

Global Datastore 可以在多個區域之間複製 ElastiCache cluster 中存儲的數據,如果正在使用的區域因為災難,而導致資料無法使用,可以利用 Global Datastore 做災難復原,將其他未故障的區域的 cluster 設為 Master,提高 ElastiCache 的可用性。

Global Datastore 在一開始建立的時候要選擇 Redis 引擎版本,必須要選擇 5.0.6 版本或是更新的版本,才能去創造 Global Datastore,且要指定一個主要儲存資料的區域,主要進行讀取與寫入資料,以及最多兩個輔助區域,這裡會儲存資料的讀取副本。

注意:輔助區域可以創造 1 到 5 份的讀取副本。

參考來源至:Amazon ElastiCache for Redis announces Global Datastore

Amazon Redshift 正式推出 materialized views 功能

當使用者在跨資料表存取資料庫裡的資料時,有時會需要跨資料表查詢或運算,才能取回需要的資料。不僅耗時,使用者需要輸入的指令也會因此變得複雜。以往,為解決上述的問題,使用者會建立 View(視圖)來簡化查詢的過程,但每次查詢仍需要到原始資料表做運算,所以仍然無法加快查詢速度。

現在 Amazon Redshift 推出 materialized views 功能後,就像是為 View 建立快取,在使用者查詢前就會建立好檢視表,從而加速存取資料的速度。對於可預先計算好的資料,可幫助回傳資料的速度,此外,每一次原始資料的更新,materialized views 會同步資料改變的部分(incrementally processing the latest changes)。

此功能對於大量資料的讀取具有很大的效益,進而優化使用者體驗。

參考來源至:Amazon Redshift introduces support for materialized views (Generally Available)

Amazon Lex、Amazon VPC Flow Logs、S3 Batch Operations jobs 新增 Tagging 的功能

隨著各個企業或使用者的商業模型擴大,在 AWS 上使用的資源也會隨之增加,因此使管理層面的工作變得複雜而困難。以 Amazon Lex 為例,使用者會創造許多功能相似的聊天機器人,但因應不同的使用場景而改變機器人的回話內容,隨著 Bot 的數量增加而使搜尋、修改的管理工作變得耗時。

此次更新之後,使用者可以為每個 Bot、Aliases、Channel 加上 Tag,使用者可依據不同的分類標準來制定標籤,例如:根據成本單位、擁有者等來分類,讓資源管理上更加簡單、方便。

此外,使用者在存取權限上的控管,也可以針對 Tag 來分配權限給 User 或 Role,而不像以往需要把此規範套用的資源全部寫入 Policy,簡化權限控管的過程。

AWS Elastic Beanstalk 支援在 Amazon Linux 2 beta 平台上運行 Container 應用程式

近期 AWS 宣布即將停止對 Linux AMI 的更新及維護,AWS 建議使用者將原本為 Linux AMI 的應用程式升級到 Amazon Linux 2,可以利用 beta 版程式,將原本的應用程式環境遷移到 Amazon Linux 2 beta 平台上,此次更新之後,當你在使用 Elastic Beanstalk 時,Amazon Linux 2 beta 平台可以支援 Docker 可以運行 Container 應用程式,同時也增強部分功能。

參考來源至:AWS Elastic Beanstalk Launches Docker on AL2 Platform (Beta)

AWS App Mesh 支援端對端加密

當使用者以 Container 作為應用程式服務的基本單位時,隨著服務客群的擴大,Container 的數量也會隨之增加,這使得應用程式需承受大量的流量,也容易產生連線問題,例如:頻寬超載、等待連線…等。因此使用者可以利用 AWS App Mesh 建立 Envoys Proxy,作為連線時的中介者,管控每次 request 的 Connection,使連線問題得以改善。

此次更新之後,當 request 在每個 Service 之間傳輸時,也支援加密的功能,強制使用 TLS 傳輸方式。使用者可利用 AWS Certificate Manager (ACM) 或是自身信任的認證方式來加密,同時意味者,使用者不須在程式碼中設置 TLS-encrypted session,使連線更加安全。

三、功能的增強或改動

AWS AppConfig 支援將 config 設定存放在 S3

在過去,使用者只能將應用程式的相關 config 設定存放在 System Manager 的參數存放區 (Parameter Store) 或文件中,而現在 AppConfig 支援將應用程式相關 config 設定存放在 S3,並透過設定 IAM Role 讓 AppConfig 可以存取 S3 中的 config 設定檔。藉由此次更新,使用者將可對其 config 設定的運用具有更高的靈活性。

Amazon Athena 現在發布用於 Athena 查詢狀態轉換的 CloudWatch Events

原先使用者若是想知道 Athena query 之後的結果,可以直接透過 console 或是呼叫 GetQueryExecution API 來取的結果。此次更新之後,當 query 的狀態改變時,會觸發 CloudWatch Events,使用者可利用 CloudWatch Events 結合其他服務來完成自動化的處理動作。例如:當 query 狀態從 Running 轉變成 Succeeded 或 Cancelled 時,Event 觸發 Amazon SNS 寄送通知給使用者;或是觸發 AWS Lambda 做更多應用。

參考來源至:Amazon Athena now publishes CloudWatch Events for Athena query state transitions

除了上述更新外,使用者現在可透過 Amazon CloudFormation 來部署 Athena Workgroups

此次更新之後,使用者可以利用 CloudFormation Template 來創建或更新 Athena Workgroups 的設定,僅透過 AWS::Athena::Workgroup 參數即可。

參考來源至:Amazon Athena adds support for managing Athena Workgroups using AWS CloudFormation

AWS Security Finding Format (ASFF) 安全性問題更新

AWS Security Finding Format (ASFF) 為 AWS Security Hub 的其中功能之一,能夠快速地將所有安全性問題分成各個等級以外,且能排定優先處理順序,透過 ASFF 除了可以看到所有異常資源及服務,也可以看到這些問題違反哪些合規標準。以往使用者可以從 ASFF 底下的 Severity.Normalized 這個屬性看到問題的嚴重性程度,利用數值 0 到 100 來表示嚴重性程度為何,此次更新後,則可利用 Severity.Label 去自定義嚴重性程度,利用以下幾個定義來說明問題的嚴重程度:

INFORMATIONAL– 未發現問題。LOW– 不需要特別採取措施處理。MEDIUM– 必須解決問題,但不是緊急的。HIGH– 必須優先解決問題。CRITICAL– 必須立即解決問題,以避免問題擴大。

參考來源至:AWS Security Hub adds new fields and resources to the AWS Security Finding Format

Amazon ECS 現在可以更新現有 Cluster 的 Placement Strategy and Constraints (Preview)

當使用者在利用 Amazon ECS 來運行 Container 服務時,Container 應該怎麼擺放在作為 Host OS 的 Instances 上,我們可以透過 Placement Strategy 及 Placement Constraints 來指定。例如:若使用者希望 Container 可以優先擺放在較新 AMI 版本的 Instances 上,可以指定 Instance AMI ID;又或是考量 Container 運行時的效能問題,可指定 Container 以分散式的方式擺放,讓 Container 可以取用完成 Instance 的資源。

- 可制定 Placement Constraints 來讓 Container 擺放的位置在指定的 Instance 上。

- 可制定 Spread Placement Strategy 讓 Container 分散存放。

"placementStrategy": [

{

"field": "attribute:ecs.availability-zone",

"type": "spread"

}

]

此次更新之後,使用者可改變現有 Cluster 裡的 Container 的 Placement Strategy and Constraints,不需要再像以前重新創建 ECS Srevice,再套用新的 Placement Strategy and Constraints,可簡化使用者更新的現有 Container 的速度。

參考來源至:Amazon ECS supports in Preview updating Placement Strategy and Constraints for existing ECS Services

Amazon Managed Cassandra Service 現在可以利用 Amazon IAM 或 federated identities 來控管 Keyspaces 及 Tables

此次更新之後,使用者可以利用 Amazon IAM Role 或 federated identities 來提供短暫性的權限,使應用程式在傳送 Amazon MCS API requests 可以成功存取資料庫的資料。

利用 Amazon Elastic Inference 降低使用 Amazon SageMaker for PyTorch 訓練模型的費用

當使用者在訓練機器學習的模型時,因為每個模型需要耗費的 GPU、CPU、memory 程度不同,因此容易產生以其中之一作為預估標準而高估或低估其他資源,變成資源的浪費。使用 Amazon Elastic Inference,可幫助使用者賦予適量的 GPU-powered 資源給運算單位來訓練模型。

此次更新之後,使用 PyTorch 框架來訓練模型的使用者也可以受用於這項服務,也讓 Amazon SageMaker 的使用者有更多的選擇。

參考來源至:Reduce ML inference costs on Amazon SageMaker for PyTorch models using Amazon Elastic Inference

Tag:ACM, Amazon Athena, Amazon CloudFormation, Amazon ECS, Amazon Elastic Inference, Amazon ElastiCache, Amazon GuardDuty, Amazon IAM, Amazon Lex, Amazon Linux 2 beta, Amazon Managed Cassandra Service, Amazon Redshift, Amazon SageMaker for PyTorch, Amazon VPC Flow Logs, ASFF, Athena Workgroups, AWS App Mesh, AWS AppConfig, AWS Certificate Manager, AWS Elastic Beanstalk, AWS Security Finding Format, AWS Security Hub, CloudWatch Events, Cluster, config, Container, federated identities, Global Datastore, Keyspaces, materialized views, Placement Strategy and Constraints, Redis, S3, S3 Batch Operations jobs, Tables, Tagging